20 Mars 2024

GLIMPS et SEKOIA.IO : un exemple d’interopérabilité pour la protection contre les malwares

Articles

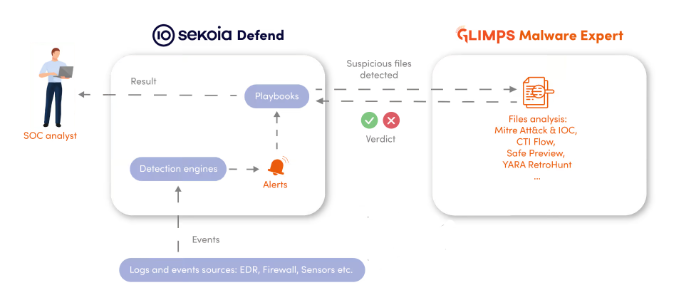

GLIMPS et Sekoia.io associent l’analyse des malwares basée sur l’IA (GLIMPS Malware Expert) à la plateforme Sekoia Defend, qui allie l’anticipation dans la connaissance des menaces et l’automatisation de la détection et de la réponse afin d’accélérer la détection et d’enrichir les workflows des analystes.

Cette intégration est née à travers l’Open XDR Platform et perdure dans le cadre de l’OXA, elle permet aux équipes SOC d’automatiser l’analyse des fichiers, d’enrichir les alertes avec des verdicts comportementaux et de déclencher des réponses exploitables, le tout au sein des solutions Sekoia.io et GLIMPS. Cette collaboration permet d’apporter des réponses rapides et coordonnées aux cybermenaces sophistiquées.

L’intégration de SEKOIA.IO dans GLIMPS Malware enrichit les résultats d’analyse

GLIMPS Malware Expert intègre nativement un connecteur SEKOIA.IO permettant d’apporter un premier niveau d’enrichissement automatique à certaines analyses. Cette intégration offre aux utilisateurs de Malware Expert un aperçu de certaines informations de contexte relatives aux malwares identifiés par GLIMPS et connus de SEKOIA.IO.

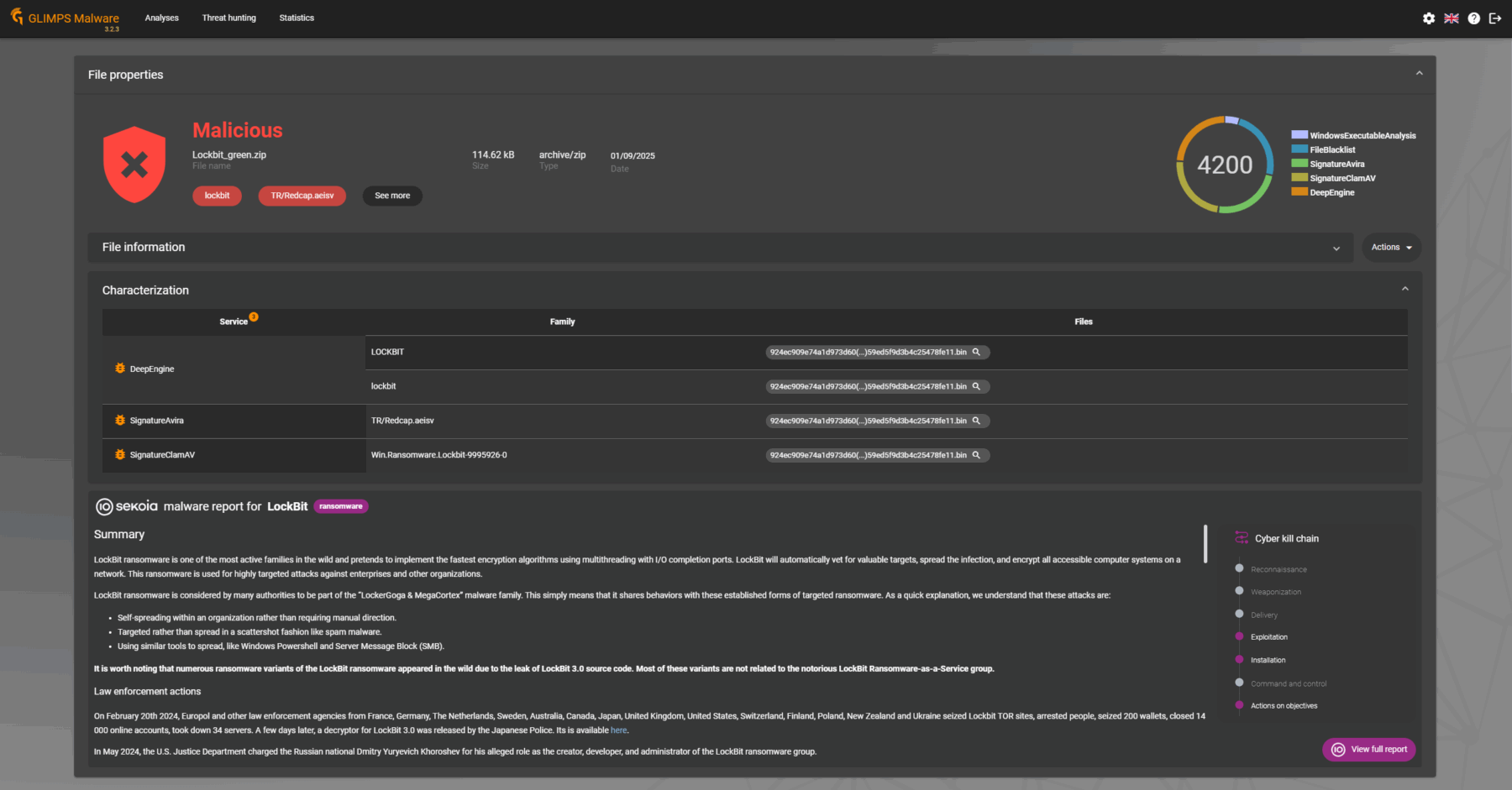

Et dans la pratique ?

Après une analyse par GLIMPS Malware Expert, vous disposez de l’intégralité de la caractérisation de la menace s’affiche dans votre interface. Grâce à l’intégration avec SEKOIA et si la menace est connue par SEKOIA Intelligence, vous disposez aussi d’un premier niveau d’information sur la menace avec la présentation de la fiche malware.

En un clic, l’utilisateur, s’il est client de SEKOIA Intelligence peut poursuivre son parcours dans la plateforme SEKOIA.IO et bénéficier de tous les éléments connus associés au code malveillant analysé, comme son mode opératoire, ses cibles, ou les indicateurs qui le caractérisent. La réponse sur incident est ainsi grandement facilitée pour choisir les bonnes actions, tant pour détecter que remédier à cette menace.

Pour visualiser les résultats fournis par SEKOIA, il faut bénéficier d’une clé d’API SEKOIA Intelligence.

Aperçu de la description de la menace fournie par SEKOIA

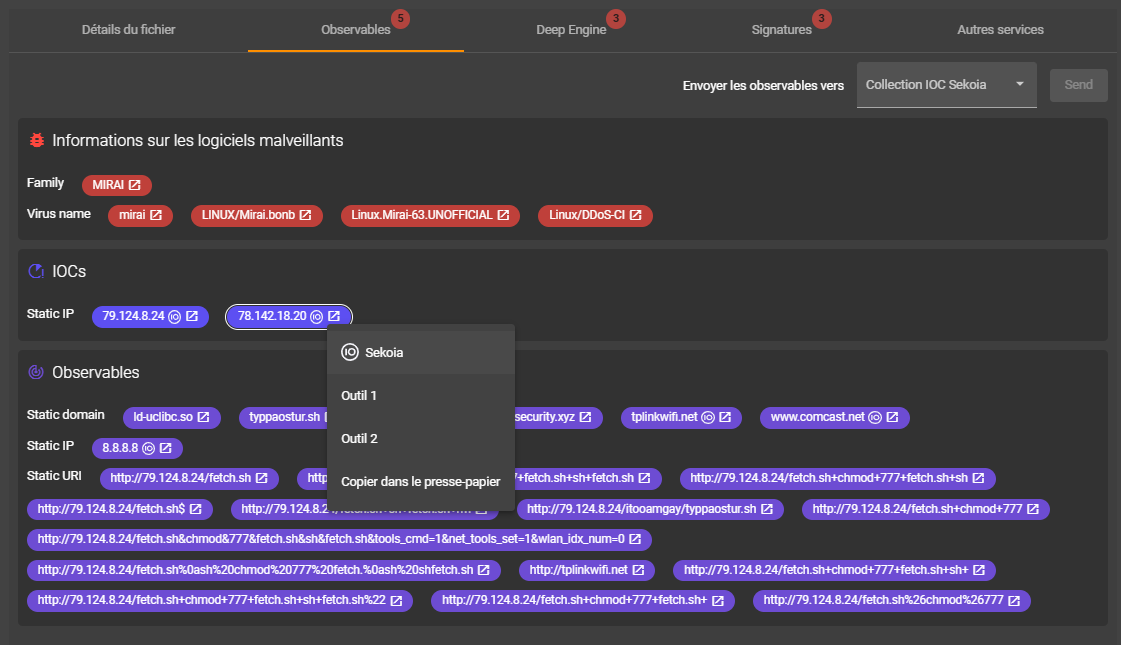

Aperçu des IOCs connues de SEKOIA et observables, avec des liens pivots permettant de basculer de l’interface de GLIMPS Malware Expert à celle d’un autre outil (dont SEKOIA).

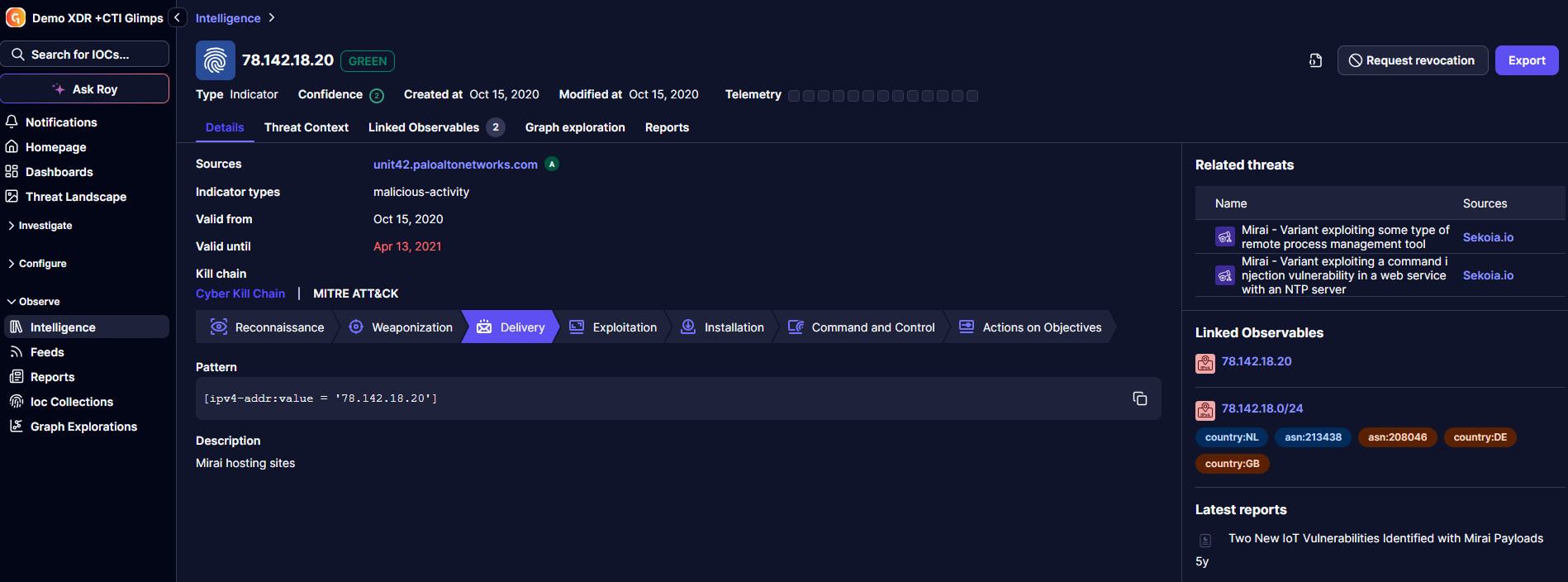

Aperçu de l’interface à laquelle renvoie le lien pivot vers l’outil de SEKOIA.IO

La valeur ajoutée : une compréhension augmentée de la menace

L’utilisation du renseignement opérationnel de SEKOIA Intelligence permet à l’analyste de comprendre immédiatement la nature de la menace identifiée par le moteur de détection GLIMPS en vue :

– de consolider dans une interface unique des informations croisées sur la menace ciblée

– d’accélérer les prises de décisions tactiques et les réponses opérationnelles en apportant du contexte autour de la menace identifiée

La combinaison de la puissance de détection de GLIMPS et de la connaissance de SEKOIA Intelligence permet une compréhension immédiate de l’ampleur du danger par l’analyste. Le « Mean Time to Detect » (MTTD) est grandement accéléré.

La bascule vers l’interface complète de SEKOIA.IO pour les clients SEKOIA Intelligence permet de bénéficier de l’intégralité des connaissances CTI sur la menace identifiée pour la contrer. Cette fois, c’est le « Mean Time to React » (MTTR) qui s’améliore très nettement.

L’intégration de GLIMPS Malware dans SEKOIA Defend pour automatiser la levée de doute et l’analyse approfondie

L’objectif de cette intégration est d’automatiser la levée de doute et l’analyse approfondie des fichiers liés aux alertes provenant de différentes sources directement dans la console SEKOIA Defend.

L’intégration GLIMPS dans la plateforme XDR SEKOIA Defend peut être configurée en quelques secondes à l’aide de deux éléments :

– L’URL d’une instance GLIMPS Malware

– Une clé API GLIMPS

Une fois configuré, un playbook d’enrichissement et d’analyse est alors disponible dans SEKOIA Defend permettant de faire appel très simplement à GLIMPS Malware pour disposer des analyses existantes.

En quelques secondes, un résultat “simple” est obtenu, comprenant :

– État du fichier : Malveillant |Suspect | Sûr

– Score de la menace

– Famille du malware

– Lien vers l’interface complète de GLIMPS

Prêts à passer à l'action ?